شهدت صاحبة السمو الشيخة موزا بنت ناصر رئيس مجلس إدارة مؤسسة قطر للتربية والعلوم وتنمية المجتمع، جانبا من منافسات الجولة الافتتاحية لجائزة صاحب...

رئيس مجلس الإدارة : د. خالد بن ثاني آل ثاني

رئيس التحرير: جابر سالم الحرمي

مساحة إعلانية

مع الانتشار الكبير لما يعرف بفيروس الفدية أو "Wanna Cry" هذه نصائح ذهبية كي لاتقع ضحية هذا الهجوم: اعرف كيف ينتشر هذا الفيروس: الطريقة الرئيسية لانشار هذه البرمجيات الخبيثة هي عبر روابط تصلك عبر الايميل أو طرق أخرى ويكون محتوى هذا الرابط برمجيات خبيثة. كما أن تحميل الملفات من مصادر غير موثقة قد يجعلك عرضة لأن تصبح الضحية التالية لهذا الهجوم. ماذا يفعل فيروس الفدية؟ عندما يصل فيروس الفدية إلىجهازك فإنه يقوم بتشفير جمع الملفات الموجودة عليه وتصبح عديمة الفائدة، ولفك تشفير هذه البيانات يطلب الفيروس مبلغا نقديا لتزويدك بكلمة سر فك التشفير. ماذا تفعل إن أصيب جهازك بالفيروس؟إذا أصيب الجهاز الذي تستخدمه بفيروس الفدية عليك اتباع الخطوات التالية:1. إذا كان الجهاز المتضرر لمؤسستك قم بإبلاغ قسم تقنية المعلومات فورا.2. إذا كان الجهاز المتضرر جهازك الشخصي فخذه إلى الوكيل المعتمد لإصلاحه.3. أوقف العمليات في الجهاز أو الشبكة مباشرة وقم باستعادة النسخة الاحتياطية.كيف تقلل احتمال تعرضك لهذا الهجوم؟• احرص على عمل نسخ احتياطية من بياناتك المهمة باستمرار وذلك لاسترجاعها عند الضرورة.• قم بتحديث نظام التشغيل الخاص بالكومبيوتر والجوال وذلك لان الشركات المصنعة لهذه الأجهزة تقوم باطلاق تحديثات تعالج الثغرات التي تستخدمها الفيروسات في الوصول إلى جهازك.• استخدم برنامج لمكافحة الفيروسات واحرس أن يكون أصليا وحدثه باستمرار.• تجنب دخول المواقع المشبوهة ولاتقم بتنزيل أي ملفات من مصادر غير موثوقة.• لا تضغط على أي روابط تصلك عن طريق الإيميل أو أي طريقة أخرى إن لم تثق بمصدرها.

1402

| 13 مايو 2017

يلجأ المخترقون ومطورو التطبيقات الخبيثة إلى الكثير من الحيل لوصول برامجهم إلى داخل النظام، والبدء في إصابة الجهاز، وعلى الرغم من كشف برامج مكافحة البرمجيات الخبيثة لهذه الحيل، إلا أن إخفاء الملف ولاحقته غالباً ما ينجح في تجاوز هذه الحماية، ويسمح للفيروس بالانتشار داخل النظام. لذا يمكن لمستخدمي ويندوز الإستعانة ببرنامج MZreveal المجاني، والمتخصص في فحص الملفات المخفية داخل النظام للتأكد من سلامتها، وعدم وجود برمجيات خبيثة فيها. كل ما يحتاجه المستخدم هو تشغيل البرنامج لتظهر واجهة موجه الأوامر، بعدها يقوم بعرض أسماء الملفات التنفيذية exe المخفية، ويحفظها داخل ملف لقراءته، والتأكد من سلامة هذه الملفات في حالة وجود أي خلل في الكمبيوتر، ولم تقدر برامج مكافحة الفيروسات على إيقافه.

476

| 19 فبراير 2015

حذرت شركة "كاسبرسكي لاب" لبرامج مكافحة فيروسات الكمبيوتر مستخدمي الإنترنت في منطقة الشرق الأوسط وتركيا، من الخطر الذي تمثله برمجيات خبيثة تتخفى في رسائل التواصل الاجتماعي، أو منتديات سياسية تستهدف المنطقة. ويعتمد منفذو الهجمات الفيروسية بشدة على إعداد رسائل مواقع التواصل الاجتماعي، اعتمادا على ثقة المستخدمين في المنتديات التي يترددون عليها باستمرار، وكذلك فضول المستخدمين تجاه الأخبار المتعلقة بالصراع في سوريا، إلى جانب غياب الوعي بمخاطر الفيروسات. وبمجرد وصول برنامج التجسس إلى جهاز الكمبيوتر الخاص بالمستخدم، فإن القراصنة سيسيطرون تماما على الجهاز وما به من ملفات. وكانت سوريا وتركيا ولبنان والسعودية أكثر دول المنطقة استهدافا بهذه الهجمات، حيث تم رصد حوالي 2000 ضحية لهذا الهجوم. كانت شركة "كاسبرسكي لاب" قد أعلنت في وقت سابق عن رصد برنامج تجسس، أسمته "برنامج سوريا الخبيث"، حيث كان يستخدم بشكل واسع من أجل التجسس على مستخدمي الإنترنت في سوريا ومنطقة الشرق الأوسط.

307

| 01 فبراير 2015

قال الخبير التقني الألماني ستيفين آرتست، إن القراصنة يستغلون اهتمام الرأي العام العالمي بقضايا وموضوعات معينة لنشر تطبيقات تحتوي على برمجيات ضارة وأكواد خبيثة. وأوضح آرتست، الخبير لدى مركز أبحاث الأمان المتقدمة "CASED" بمدينة دارمشتات الألمانية، أن القراصنة قد استغلوا مثلاً الجدل والنقاشات الكثيرة التي دارت مؤخراً حول فيلم المقابلة "The Interview"؛ وقاموا بعد فترة وجيزة بنشر تطبيق لهواتف أندرويد يزعم أنه يتيح للمستخدم مشاهدة الفيلم مجاناً. ولكن بدلاً من ظهور مشاهد الفيلم على شاشة الأجهزة الجوالة، يجد المستخدم نفسه وقد حصل على برنامج تروجان خطير على هاتفه الذكي. وأضاف آرتست أن هذا هو النموذج المعتاد لهجمات القراصنة، مشيراً إلى أن الأمر لا يقتصر على الأفلام السينمائية فحسب، بل يمكن استغلال الأحداث العالمية مثل بطولة كأس العالم لكرة القدم أيضاً. وفي مثل هذه الحالات يقوم القراصنة بنشر ألعاب أو تطبيقات تزعم بإمكانية النقل المباشر لمباريات كرة القدم عبر الإنترنت. وأضاف الخبير الألماني أنه يمكن أيضاً نشر البرمجيات الضارة والأكواد الخبيثة من خلال الإعلانات عن إصدارات مجانية من تطبيقات أو ألعاب مدفوعة التكلفة، مثلما يحدث مع لعبة "فلابي بيرد" في كثير من الأحيان. وعادةً لا يتمكن المستخدم العادي من التمييز بين التطبيقات المُقلدة والتطبيقات الحقيقية والرسمية. وحذر الخبير الألماني آرتست قائلاً: "غالباً ما تبدو التطبيقات والألعاب سليمة ولا تشتمل على برمجيات ضارة أو أكواد خبيثة". المتاجر الرسمية ولكن يمكن للمستخدم حماية نفسه من مثل هذه الهجمات من خلال اتباع الاحتياطات المعتادة، منها على سبيل المثال الاقتصار على تنزيل التطبيقات من المتاجر الرسمية مثل جوجل بلاي أو متجر تطبيقات أبل، نظراً لأن التطبيقات والألعاب المُقلدة لا تظهر أبداً على المتاجر الرسمية، ولكنها تنتشر بكثرة على منصات التطبيقات البديلة فقط. ومع ذلك، لا يتوافر حالياً مستوى أمان بنسبة 100%؛ ولذلك يجب على المستخدم قبل تنزيل التطبيقات أو الألعاب التحقق من الشركة المطورة لها. وأضاف الخبير الألماني قائلاً: "من خلال هذا الإجراء غالباً ما يتأكد المستخدم من عدم وجود التطبيق المزعوم على الإطلاق؛ حيث إنه من الصعب على القراصنة تزييف أسماء الشركات مقارنة بعملية نشر أسماء وهمية للتطبيقات". وعلى الجانب الآخر فإن استعراض التقييمات وتعليقات المستخدمين الآخرين بشأن التطبيقات لا يعتبر مؤشراً جيداً لاكتشاف التطبيقات والألعاب التي تحوي برمجيات وأكواد خبيثة؛ نظراً لأن المستخدمين الآخرين غالباً لا يدركون أنهم حصلوا على تطبيقات خبيثة، لدرجة أن هناك بعض التطبيقات والألعاب الضارة تتخفى بصورة جيدة، بحيث لا يتمكن حتى المحترفون من اكتشاف أمرها. وأشار الخبير الألماني إلى أن أصحاب الأجهزة الجوالة المزودة بنظام جوجل أندرويد أكثر عُرضة لهذه الهجمات؛ نظراً لحصتها الكبيرة في سوق الهواتف الذكية. وعلى الرغم من وجود برمجيات ضارة للهاتف الذكي آيفون أو الحاسب اللوحي آيباد، إلا أنها نادرة جداً، وغالباً ما تكون مرتبطة بالهجمات المحددة لأغراض التجسس الصناعي مثلاً.

331

| 18 يناير 2015

أصبحت البرمجيات الخبيثة تجد طريقها بشكل متزايد إلى الهواتف الذكية، سواء عبر نسخ مزيفة من تطبيقات شهيرة أو عبر الثغرات الأمنية لبعض تلك التطبيقات، وذلك حسبما كشفت عنه شركة "مكافي" المختصة بالحماية الإلكترونية في أحدث تقاريرها. وقالت "مكافي" في تقريرها الفصلي للمخاطر الرقمية، إن ضعف التدابير الأمنية في التطبيقات الجوالة أصبح مشكلة متزايدة لمستخدمي الهواتف الذكية. وفي بعض الحالات يحاول القراصنة أو "الهاكرز" استغلال شهرة بعض التطبيقات في تطوير نسخ مماثلة مزيفة تمكنهم من سرقة المعلومات من الأجهزة الذكية أو تتيح لهؤلاء السيطرة على تلك الهواتف عن بعد. ومن الأمثلة على تلك التطبيقات الشهيرة لعبة "فلابي بيردز"، وقد ذكرت "مكافي" أنها رصدت 300 نسخة مختلفة من هذه اللعبة تحوي 80% منها برمجيات خبيثة. وأضافت "مكافي" أن الأمر لا يقتصر على البرامج المزيفة، بل هناك الكثير من التطبيقات الأصلية التي تحتوي على ثغرات أمنية تتيح للهاكرز استغلالها لمهاجمة تلك الهواتف.

367

| 24 يونيو 2014

حذرت شركة سيسكو من أن قطاع الطاقة بات من بين أكثر 5 قطاعات في العالم تتهدَّدها الهجمة الشرسة للبرمجيات الخبيثة، وذلك تزامناً مع انطلاق أعمال "معرض ومؤتمر الخليج لأمن المعلومات 2014. ففي حقبة "الإنترنت لكل شيء" التي تربط الملايين من الأشخاص والعمليات والبيانات والأشياء بالشبكات، يستفيد قطاع الطاقة والنفط والغاز من التقنية الفائقة على صُعُد عدة. إلا أن تزايد الاتصالية على نحو غير معهود جعل وتيرة البرمجيات الخبيثة المُستهدِفة لشركات الطاقة تزيد على 400%، فمن حيث المتوسط باتت شركات الطاقة أكثر عُرضة للبرمجيات الخبيثة من قطاعات الأعمال الأخرى، بنسبة تزيد على 300%، وفق ما جاء في "تقرير سيسكو السنوي للأمن الإلكتروني 2014". وقال ربيع دبوسي، مدير عام سيسكو في الإمارات: "يتزايد اليوم اعتماد قطاع الطاقة بالشرق الأوسط، على الأجهزة الذكية والحَوْسَبَة السحابية للارتقاء بأداء الأعمال، لكن علينا أن ننبِّه، في الوقت ذاته، إلى تفاقم تهديدات الأمن الإلكتروني المنطوية على ذلك".

344

| 09 يونيو 2014

تزايدت البرمجيات الخبيثة المطورة خصيصا لسرقة المحافظ الرقمية وأرصدة المستخدمين من العملات الرقمية من الحواسب العاملة بنظام "ويندوز"، بحسب دراسة حديثة. وكشفت وحدة الأمن في شركة "ديل" للحواسب، أن تزايد أعداد هذه البرمجيات بدأ بعد الإقبال المتزايد على تداول عملة "بيتكوين" الرقمية العام الماضي. وأشارت الدراسة إلى أن ما يزيد على 100 نوع مختلف من البرمجيات الخبيثة ظهرت مع بداية العام الجاري. وكشفت وحدة الأمن في "ديل" عن ظهور نوع من البرمجيات الخبيثة متخصص في البحث عن الملفات التي يخزن فيها البيانات الحساسة الخاصة بالمحافظ الرقمية في الحواسب المصابة، مثل الملفات من نوع Wallet.dat، وأضافت أن أغلب البرمجيات تستهدف سرقة المعلومات من الحواسب المصابة، ومن ثم إرسالها إلى طرف خارجي، وهو الطرف الذي يستغل تلك المعلومات للسيطرة على أرصدة الضحايا. وتستهدف برمجيات أخرى توفير طريقة لقراصنة الحاسوب لاعتراض الرسائل التي يقوم المستخدم بإرسالها باستخدام الحاسب المصاب، إضافة إلى اعتراض الاتصالات وعمليات تصفح الإنترنت مما يوفر للمخترقين فرصة السيطرة على المعلومات الحساسة واستغلالها.

416

| 03 مارس 2014

مساحة إعلانية

الأكثر مشاهدة

يتوقع خبراء الأرصاد الجوية أن يتواصل الطقس القاسي على عدة دول عربية، اليوم الجمعة والأيام المقبلة، وسط تأثيرات تشمل تشكيل الثلوج والصقيع والضباب...

23026

| 02 يناير 2026

أعلنت إدارة الإخلاءات والمزادات القضائية عن تنظيم مزاد العقارات القضائي عبر تطبيق مزادات المحاكم، يوم الأحد 4 يناير 2025 من الساعة 9:30 صباحاً...

18622

| 02 يناير 2026

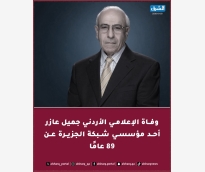

توفي اليوم السبت في العاصمة البريطانية لندن الإعلامي والصحفي الأردني جميل عازر عن عمر ناهز 89 عامًا، بعد مسيرة مهنية حافلة امتدت لعقود،...

4930

| 03 يناير 2026

حمل تطبيق الشرق

تابع الأخبار المحلية والعالمية من خلال تطبيقات الجوال المتاحة على متجر جوجل ومتجر آبل

الأكثر رواجاً

- 1 10 مئوية.. منطقتان في قطر تسجلان أدنى درجة حرارة اليوم

وصلت أدنى درجة حرارة تم تسجيلها في قطر صباح اليوم السبت إلى 10 درجات مئوية، فيما بلغت في الدوحة 16 درجة. وبحسب الأرصاد...

4914

| 03 يناير 2026

- 2 عاجل.. ترامب يعلن اعتقال الرئيس الفنزويلي

أعلن الرئيس الأمريكي دونالد ترامب اليوم السبت اعتقال الرئيس الفنزويلي نيكولاس مادورو وزوجته واقتيادهما إلى خارج فنزويلا، دون الكشف عن الوجهة. وأكد ترامب،...

3556

| 03 يناير 2026

- 3 تعرف على السيرة الذاتية والمهنية لسفيرنا الجديد في تركيا

نشرت وزارة الخارجية المسيرة المهنية لسعادة السيد فيصل عبدالله حمد عبدالله الحنزاب، والذي عُين سفيرا فوق العادة مفوضا لدى الجمهورية التركية، وفقاً لقرار...

3070

| 04 يناير 2026